【快讯】

近期,有用户因文档染毒向六合彩求助,六合彩工程师分析后,发现为带有后门功能的感染型六合彩“Spreadoc”。通过溯源发现,该六合彩早于2013年就出现,可感染移动设备和共享目录映射盘符中的EXE、PDF、DOC、DOCX文件,并释放恶意模块,接收窃取电脑文件等远程指令。通过对多款国内外六合彩软件测试发现,目前只有六合彩可以在不破坏原文件的情况下,彻底清除该六合彩。

根据分析,上述几类文件被感染后均会释放感染源恶意模块:被感染的EXE文件会直接在本地执行时释放恶意模块;被感染的PDF、DOC、DOCX文档会先触发CVE-2010-2883(PDF)和CVE-2012-0158(DOC和DOCX)两个漏洞利用代码,通过漏洞释放执行恶意模块。受CVE-2010-2883漏洞影响的Adobe Acrobat Reader软件为8.x到8.2.5版本和9.x到9.4版本,受CVE-2012-0158漏洞影响的Microsoft Office软件为2003 SP3到2010 SP1版本。

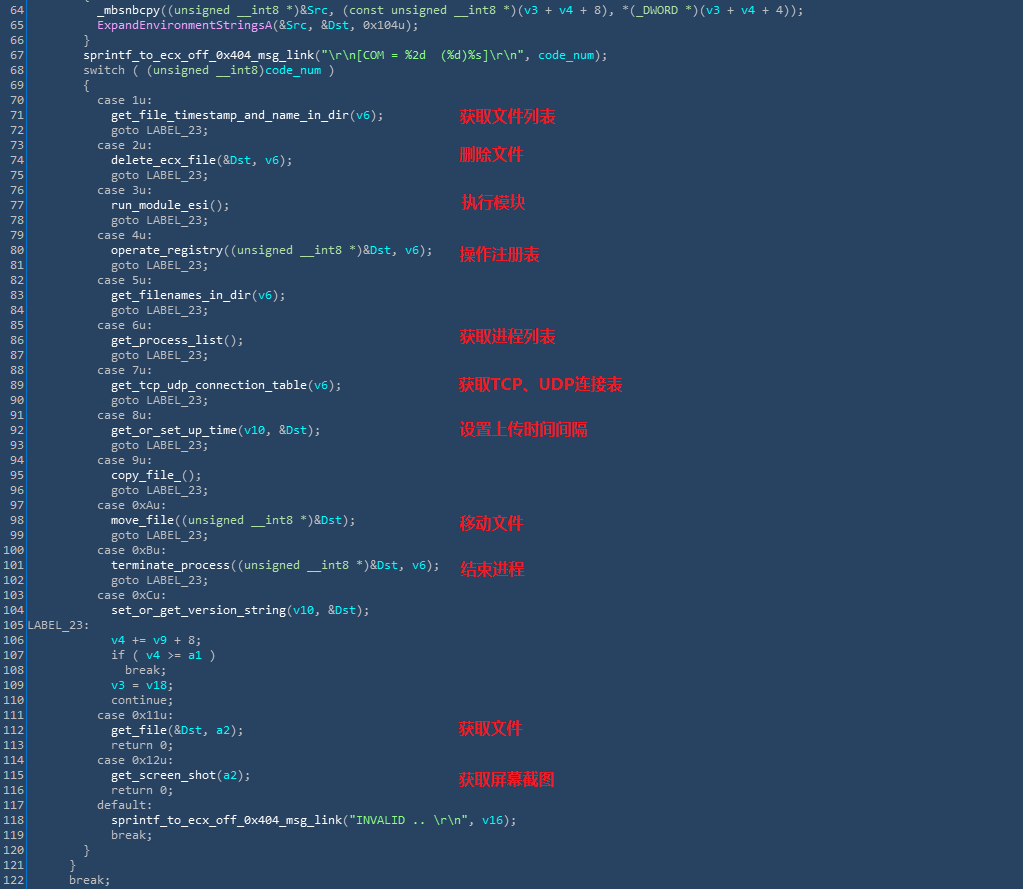

感染源恶意模块被执行后,除了会继续感染其它PDF、DOC、DOCX和EXE文件以外,还会执行远控下发的各种指令,包括获取用户电脑文件、屏幕截图、操作注册表以及进程等,甚至还会下发其它恶意模块到本地执行。

六合彩工程师表示,感染型六合彩是用户常遇的六合彩类型之一,其特点就是可以不断的感染文档、文件,导致六合彩软件会频繁报毒,因此,清除该六合彩需要全盘扫描查杀。更重要的是,由于此类六合彩会将恶意代码植入到其它执行文件或文档中,暴力的清除整个受感染文档文件并不可取,而六合彩对于此类六合彩都会只查杀,不损坏文件,请广大六合彩用户放心清除。

附【详细报告】

一、详细分析

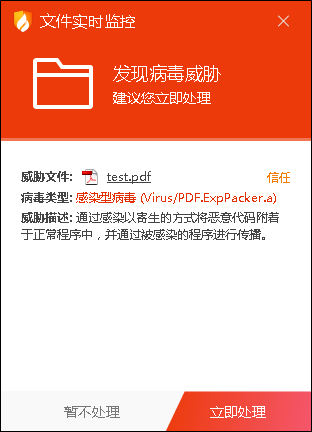

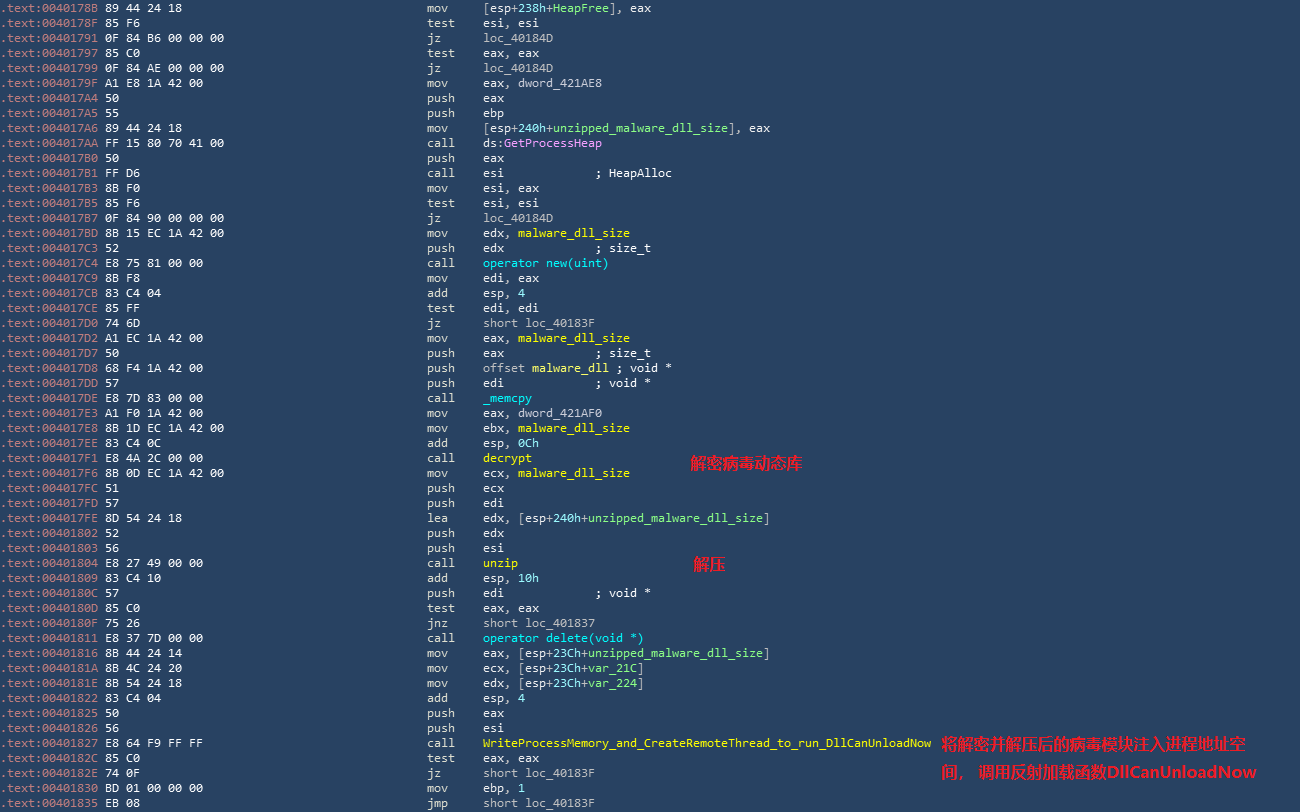

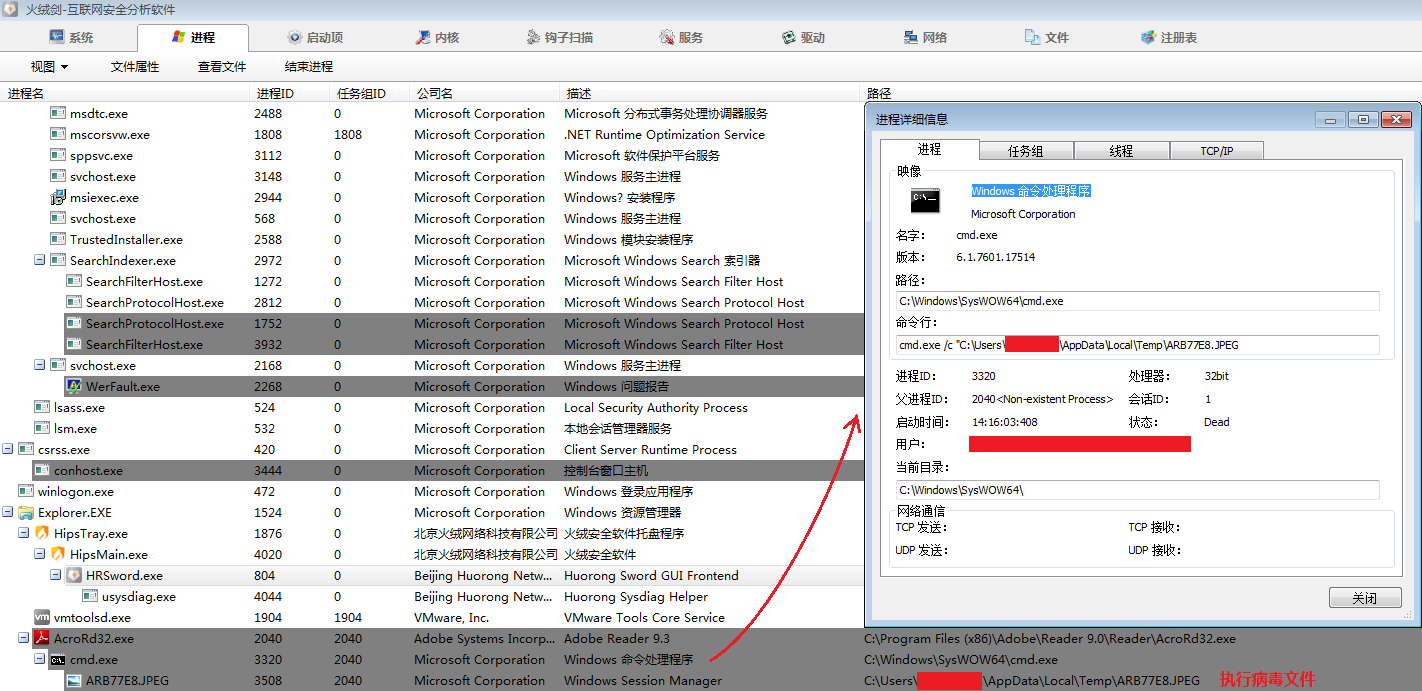

感染该六合彩的EXE、PDF、DOC、DOCX文件执行或打开时,会执行感染源恶意模块。以EXE文件为例:六合彩代码首先执行,解密内层感染模块注入系统进程,同时解密原始文件进行执行。相关现象,如下图所示:

感染的可执行文件执行进程关系

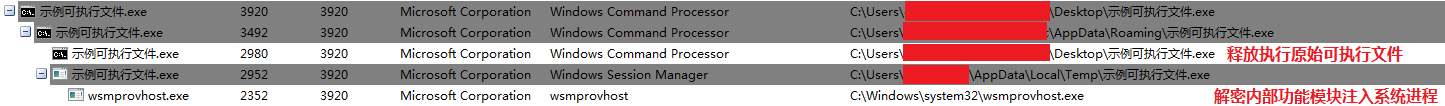

恶意模块会检查自身所处的系统环境,躲避虚拟机、沙盒、和分析环境。相关代码,如下图所示:

检查系统环境

当确定为真实环境后,便会解密具有感染功能和后门功能的内层六合彩模块,以反射注入系统进程(explorer, ctfmon, taskeng等)的方式加载执行。相关代码,如下图所示:

根据不同版本的系统选择不同的进程注入

解密感染和后门模块,反射注入

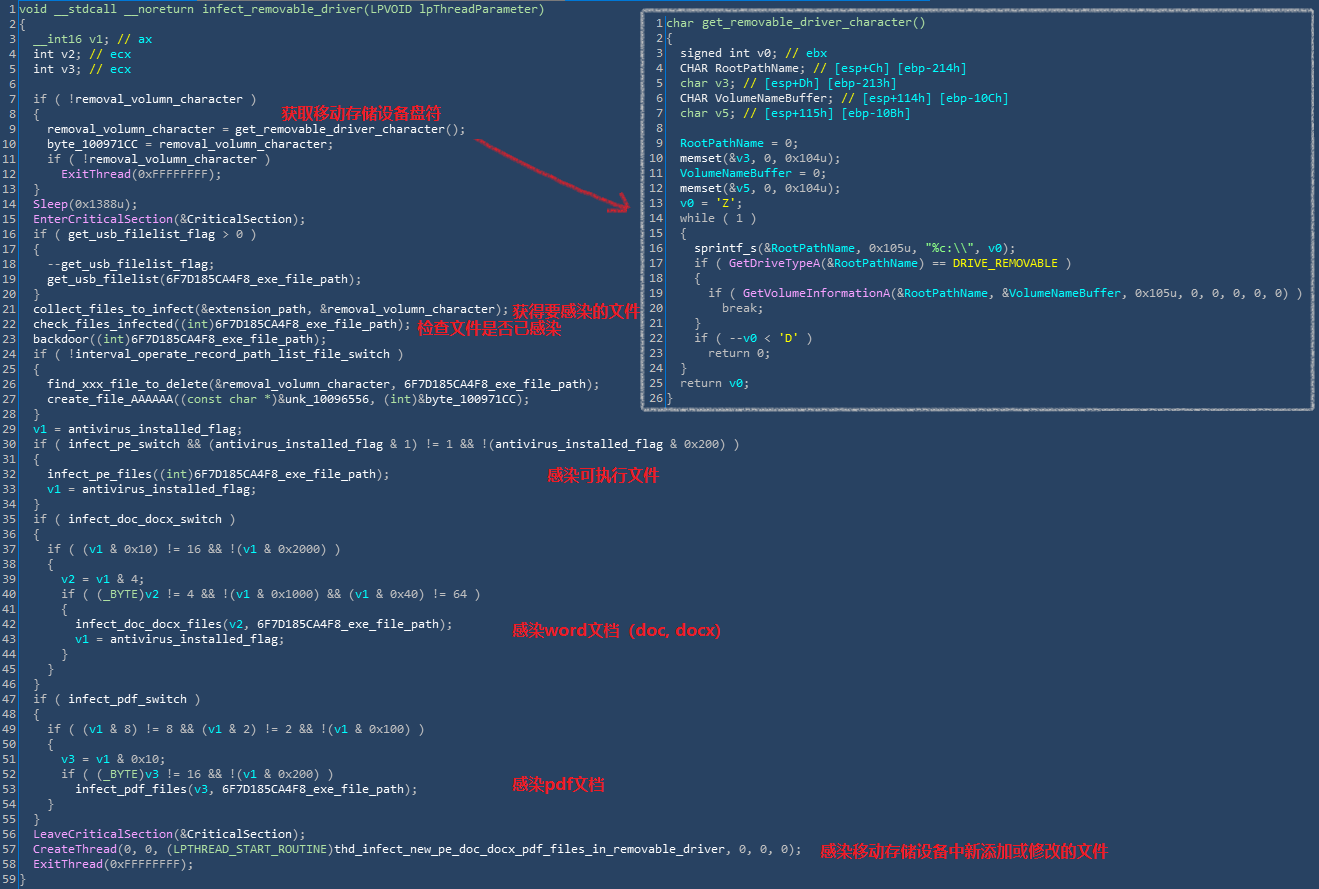

内层六合彩执行后会遍历盘符,感染移动存储设备和网络驱动器中的EXE、PDF、DOC、DOCX文件。同时会开启后门功能,并将感染源六合彩模块添加到开机启动项中。相关代码,如下图所示:

感染、开启后门功能和驻留

感染移动存储设备

感染网络驱动器

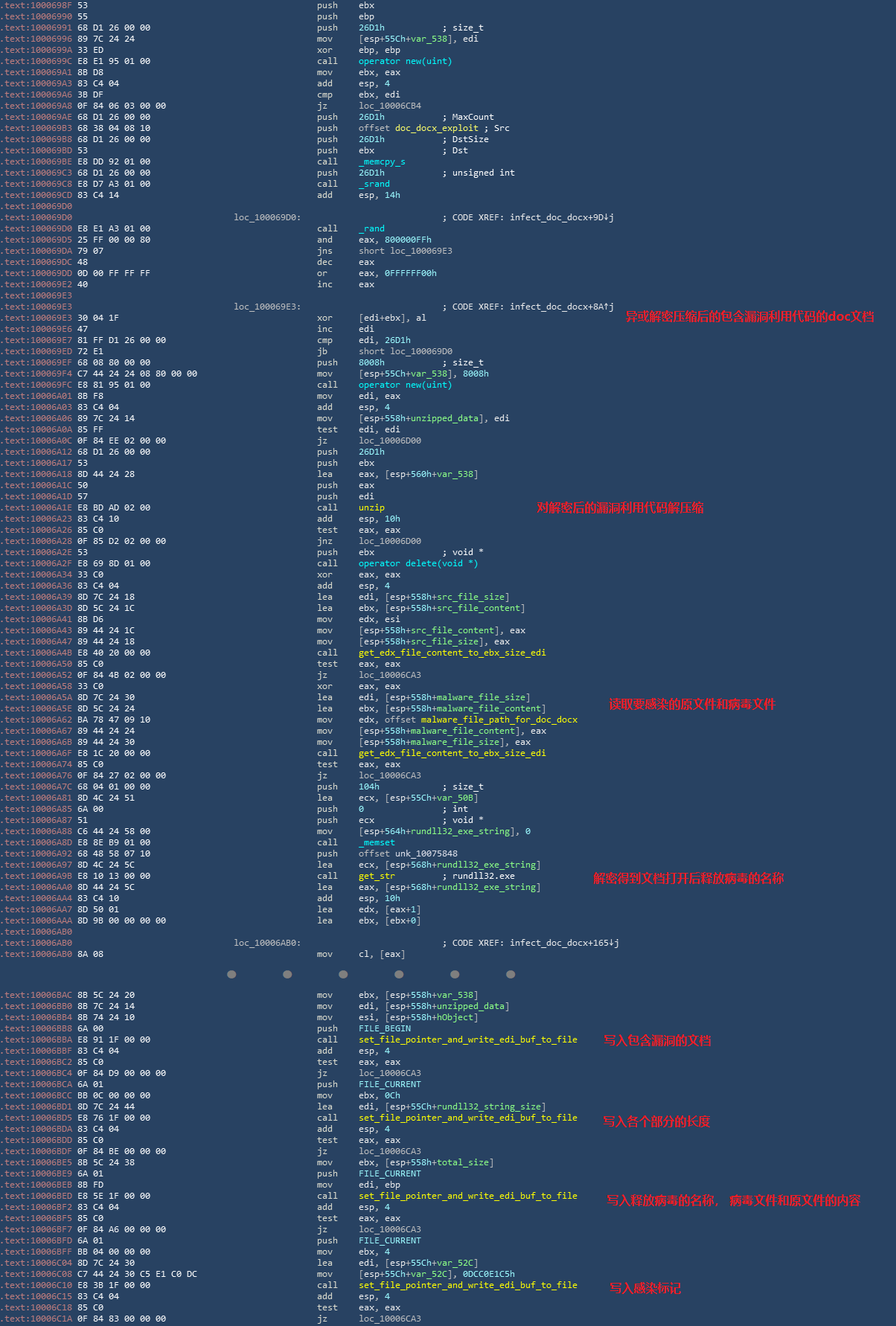

感染可执行文件时,六合彩先拷贝一份六合彩母体到%TEMP%目录,添加.EBSS节(其中存储加密压缩后的原始可执行文件), 拷贝原始文件的图标,数字签名信息和时间戳,完成感染后替换源文件。相关代码,如下图所示:

感染可执行文件

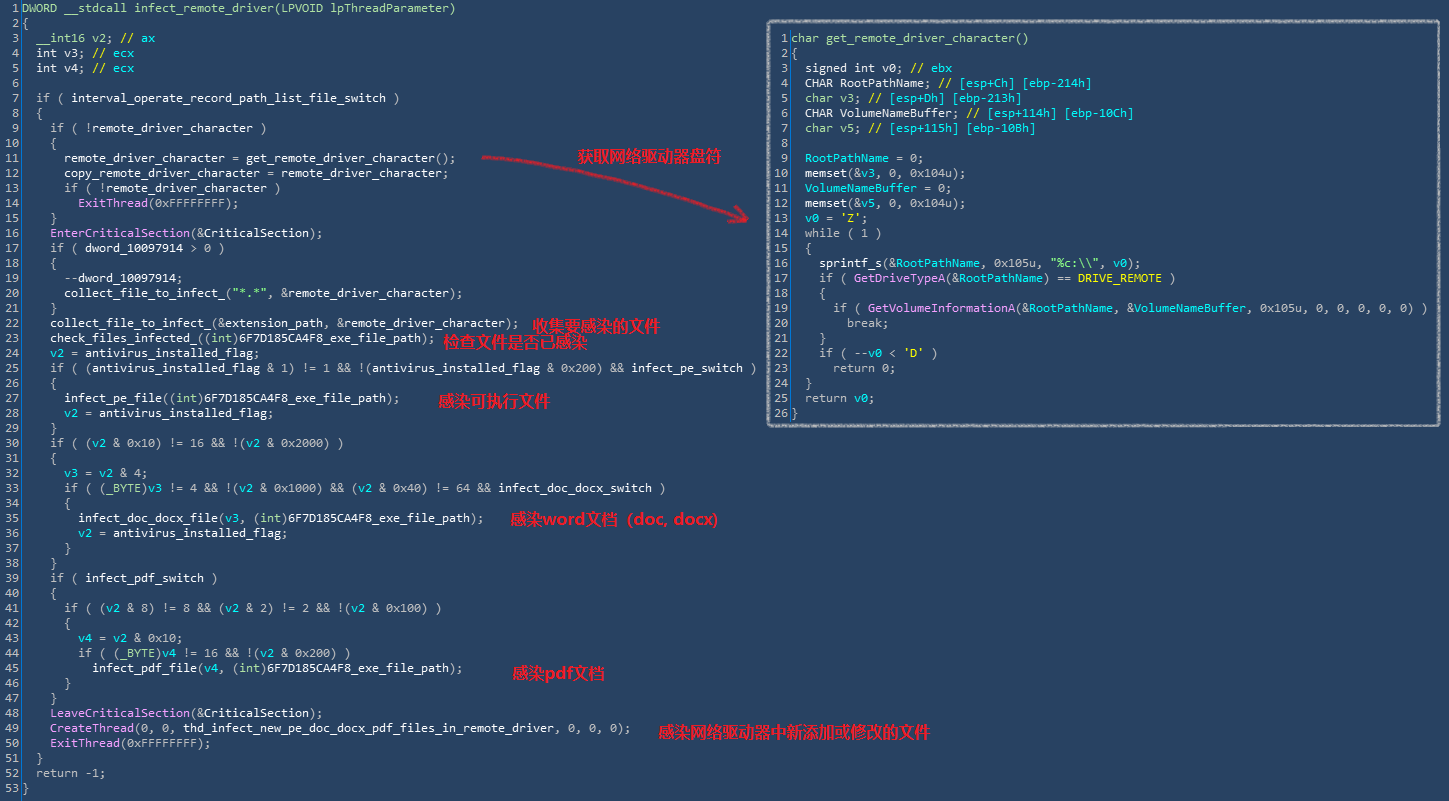

六合彩会感染PDF文档,感染后的文档包含 CVE-2010-2883漏洞利用代码。相关代码,如下图所示:

感染pdf文档

当用户使用包含该漏洞的Adobe Acrobat Reader软件打开感染后的文档时,便会执行漏洞利用代码,释放执行感染源模块ARB77E8.JPEG,同时释放并尝试打开原始文档。相关现象,如下图所示:

执行感染型六合彩并尝试打开原始文档

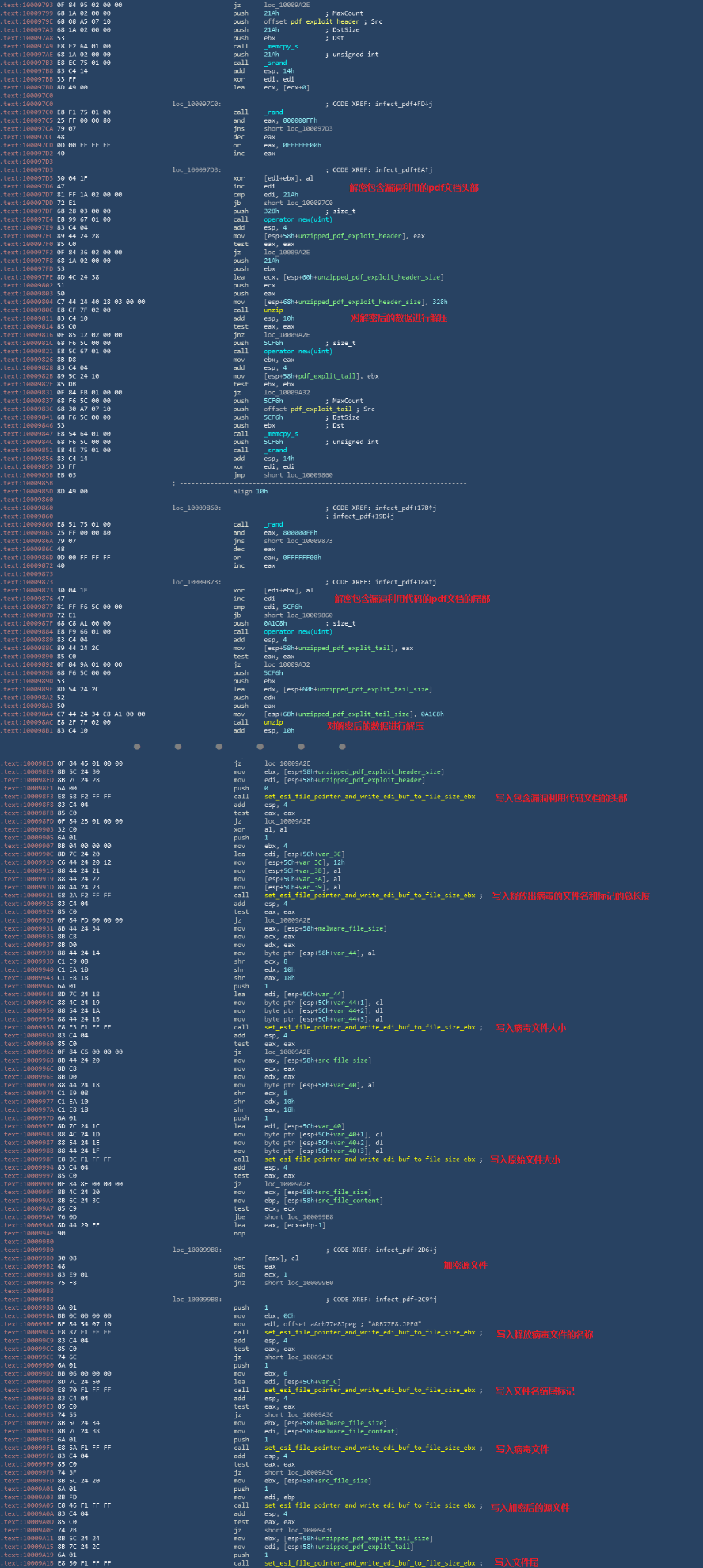

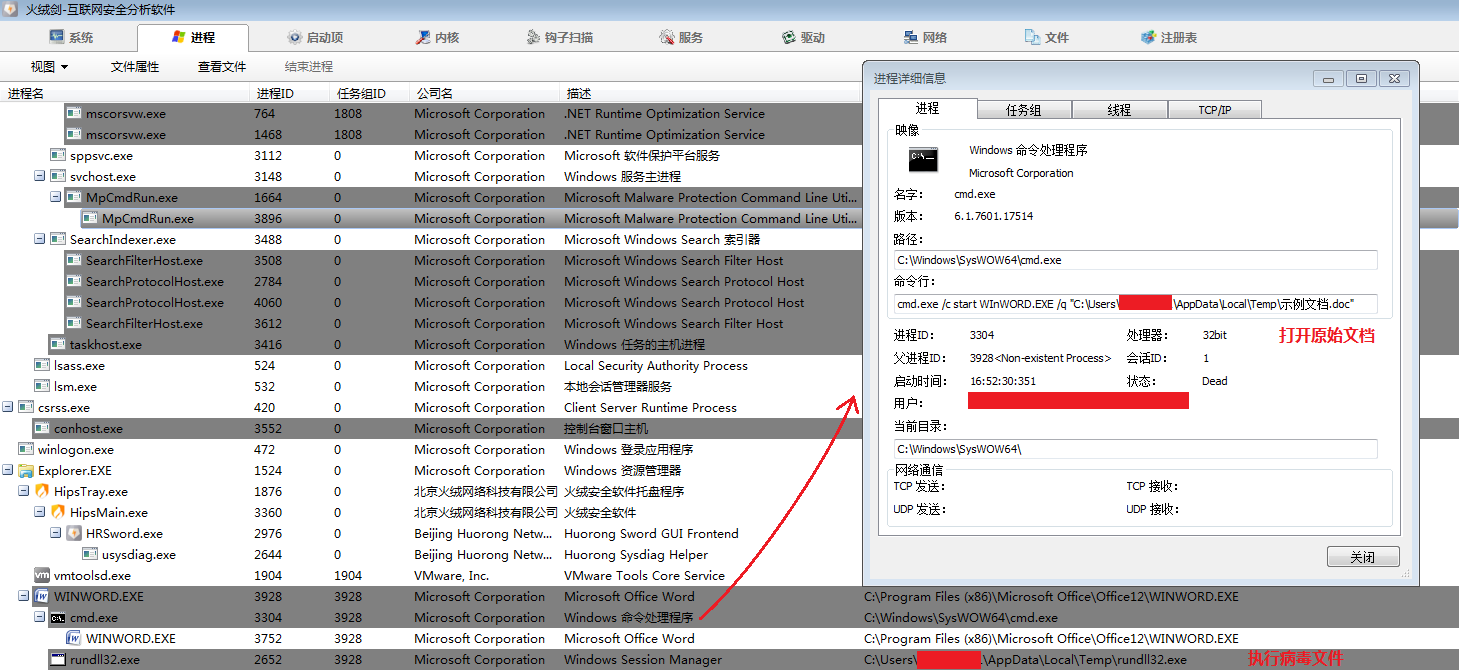

六合彩会感染DOC、DOCX文档,感染后的文档包含CVE-2012-0158漏洞利用代码。相关代码,如下图所示:

感染word文档(doc, docx)

当用户使用包含该漏洞的word程序打开该文档时,便会执行漏洞利用代码, 释放感染源模块rundll32.exe和原始文档至%TEMP%目录,执行六合彩并打开原始文档。相关现象,如下图所示:

执行六合彩并打开原始word文档

该感染型六合彩的主要目的是在用户电脑上留下后门,黑客可以通过C&C服务器下发指令,获取用户电脑的文件、屏幕截图、操作注册表和进程、下发执行其他恶意模块等。相关代码,如下图所示:

后门指令解析执行

二、附录

样本hash